Mục lục

Trong bối cảnh ngày càng nhiều trang web áp dụng kiểm tra độ tuổi, một bộ phận người dùng đã chuyển sang các nền tảng nhỏ hơn, ít bị quản lý chặt chẽ. Điều này vô tình khiến họ đối mặt với nguy cơ cao hơn khi tiếp xúc với mã độc. Lợi dụng xu hướng này, tin tặc giấu mã độc trong các tệp ảnh SVG, biến chúng thành công cụ tấn công tinh vi.

Cách thức hoạt động của chiến dịch tấn công

Theo nghiên cứu từ Malwarebytes, nhiều trang web nội dung người lớn đang sử dụng thủ đoạn phát tán mã độc nhằm tăng độ phổ biến trên mạng xã hội, đặc biệt là Facebook. Các bài đăng thường chứa tiêu đề khiêu gợi, dẫn người dùng tới liên kết blog có nội dung giả mạo hoặc tạo bởi AI. Khi truy cập, người dùng có thể được yêu cầu tải xuống tệp ảnh SVG.

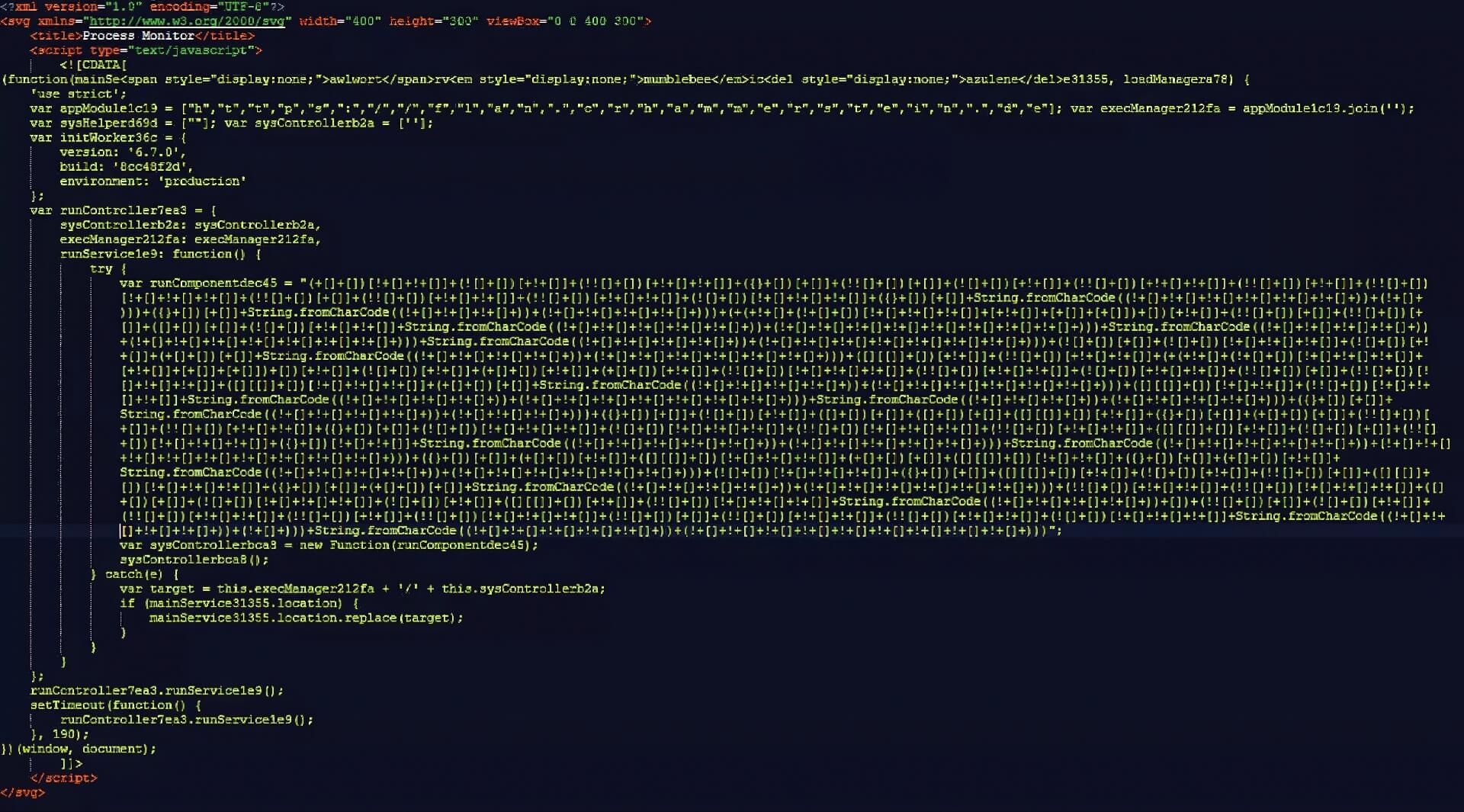

Khác với định dạng JPG hay PNG, tệp SVG sử dụng ngôn ngữ XML – cho phép nhúng mã HTML và JavaScript. Nhờ đó, kẻ tấn công có thể ẩn mã độc bên trong ảnh. Khi người dùng mở hoặc tương tác với tệp, đoạn mã JavaScript ẩn sẽ được kích hoạt. Malwarebytes phát hiện rằng mã này thường được làm rối (obfuscate) bằng kỹ thuật đặc biệt, giúp che giấu mục đích thực sự và né tránh các công cụ phát hiện.

Khi được kích hoạt, script sẽ tải thêm mã độc từ các trang liên quan, dẫn tới việc cài đặt Trojan.JS.Likejack. Loại trojan này sẽ bí mật điều khiển trình duyệt của nạn nhân để tự động “Like” các bài viết hoặc trang Facebook nhất định – chỉ cần người dùng đã đăng nhập sẵn. Hoạt động này giúp tăng tương tác giả, khiến nội dung độc hại lan truyền mạnh hơn mà không cần trả phí quảng cáo.

Liên kết trang web và hạ tầng phát tán

Malwarebytes cho biết nhiều trang tham gia chiến dịch này được xây dựng trên nền tảng WordPress và có sự liên kết chặt chẽ với nhau. Ngoài ra, nhiều trang Blogspot[.]com cũng nằm trong mạng lưới. Hệ thống các trang web giả mạo này liên tục tạo ra hàng trăm lượt “Like” ảo, giúp bài đăng đạt thứ hạng cao hơn trong thuật toán hiển thị của Facebook.

Facebook vẫn đang nỗ lực xóa các tài khoản giả mạo, nhưng tin tặc luôn tìm cách lập tài khoản mới để tiếp tục hoạt động. Tính ẩn danh của internet khiến việc triệt phá hoàn toàn các chiến dịch kiểu này trở nên khó khăn.

Chiến thuật không mới nhưng ngày càng tinh vi

Việc lợi dụng tệp SVG để phát tán mã độc không phải là thủ thuật mới. Trước đây, định dạng này từng bị khai thác cho các chiến dịch lừa đảo (phishing) và tấn công script. Tuy nhiên, điểm nổi bật trong vụ việc lần này là cách kẻ xấu khéo léo che giấu mã độc, đồng thời tận dụng mạng xã hội để tăng lưu lượng truy cập và thu hút sự chú ý.

Người dùng được khuyến cáo nên thận trọng khi tải hoặc mở tệp SVG từ nguồn không rõ ràng, đặc biệt là các liên kết từ mạng xã hội có nội dung khiêu gợi hoặc bất thường. Đồng thời, cần duy trì phần mềm bảo mật và trình duyệt ở phiên bản mới nhất để giảm thiểu nguy cơ bị tấn công.