Mục lục

Điều bắt đầu như một loạt các tệp hình ảnh được ngụy trang cuối cùng đã được làm sáng tỏ thành một chiến dịch giám sát kéo dài, tiết lộ cách tin tặc có thể sử dụng một lỗ hổng duy nhất trong thư viện xử lý hình ảnh để vượt qua các rào cản bảo mật truyền thống mà không cần người dùng nhấp chuột (zero-click). Vụ việc này nhấn mạnh tốc độ phát triển nhanh chóng của các mối đe dọa di động. Trong nhiều tháng, tin tặc đã thực hiện một chiến dịch gián điệp âm thầm nhưng cực kỳ tinh vi, nhắm mục tiêu vào một số người dùng Samsung Galaxy. Cuộc xâm nhập này đã lây nhiễm thiết bị mà không cần người dùng thực hiện bất kỳ hành động nào. Các nhà nghiên cứu bảo mật tại Palo Alto Networks Unit 42 đã công bố chi tiết đầy đủ về “Landfall” – một phần mềm gián điệp cấp độ thương mại, đã khai thác một lỗ hổng chưa được vá trong phần mềm Android của Samsung trong suốt phần lớn năm 2024 và đầu năm 2025.

Landfall: Phần mềm gián điệp Zero-Click khai thác lỗ hổng xử lý ảnh

Samsung đã vá lỗ hổng (CVE-2025-21042) trong bản cập nhật bảo mật tháng 4 năm 2025, nhưng nó vẫn hoạt động đủ lâu để cho phép giám sát mục tiêu trên nhiều quốc gia. Cuộc điều tra của Unit 42 đã theo dõi các hoạt động giới hạn, tập trung vào khu vực Trung Đông, mặc dù các tác nhân đứng sau các cuộc tấn công vẫn chưa được biết. Phát hiện về Landfall đánh dấu một trong những khai thác zero-click tinh vi nhất trên Android trong những năm gần đây.

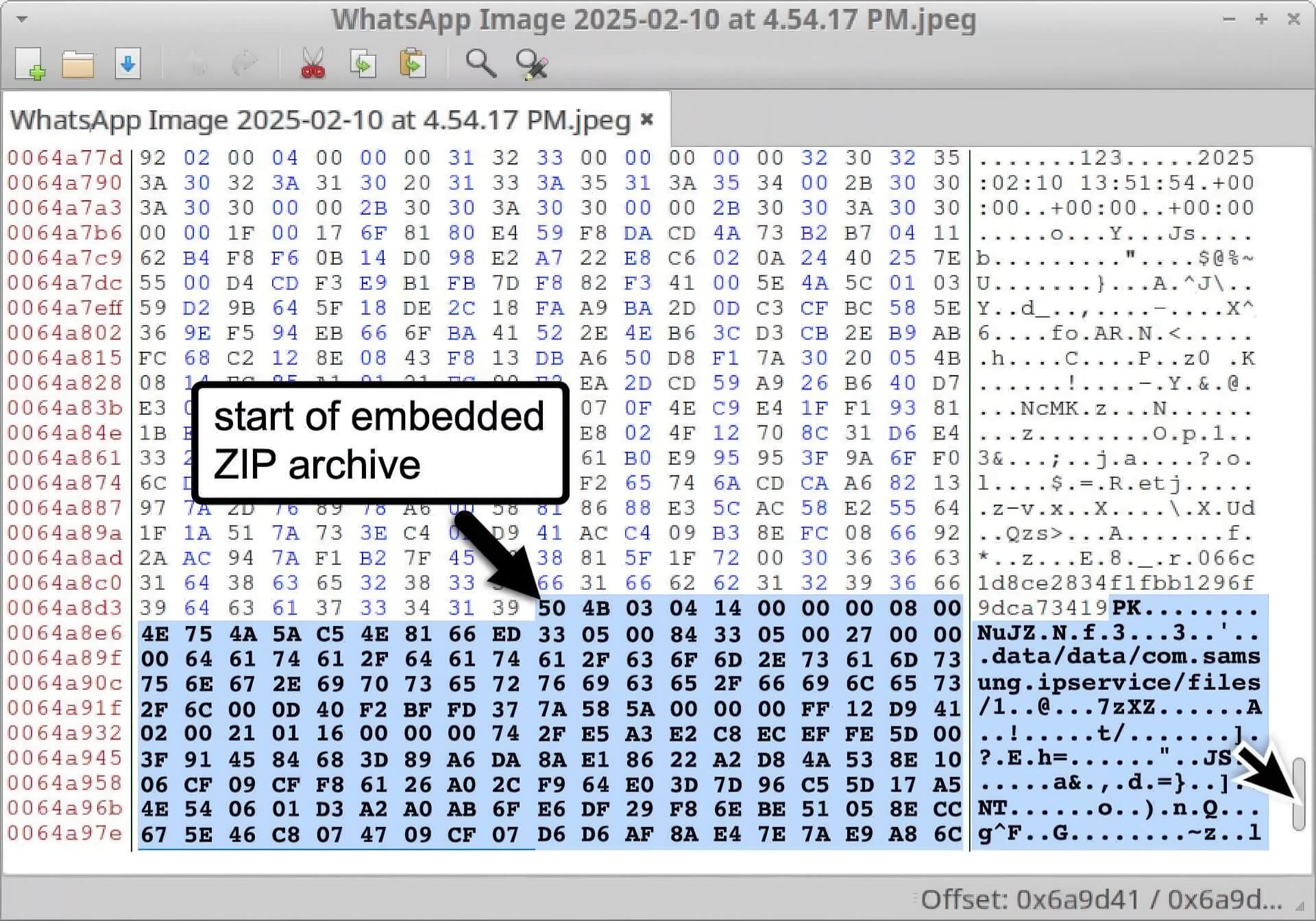

Chuỗi phần mềm độc hại này bắt đầu bằng các tệp hình ảnh kỹ thuật số bị thao túng – cụ thể là các tệp DNG đã được sửa đổi dựa trên định dạng TIFF. Không giống như các tệp DNG thông thường, tệp của kẻ tấn công đã nhúng các kho lưu trữ ZIP chứa các thư viện đối tượng chia sẻ (shared object libraries) độc hại. Các thư viện này đã khai thác các lỗ hổng zero-day trong thành phần xử lý hình ảnh của Samsung, vốn xử lý các tệp tự động mà không cần sự tương tác của người dùng.

Khi một hình ảnh bị nhiễm độc đến, trình kết xuất hình ảnh chạy nền (background image renderer) đã trích xuất và thực thi mã độc ẩn mà không cần người dùng tương tác. Sau khi xâm nhập vào thiết bị, phần mềm độc hại đã sửa đổi các chính sách SELinux của hệ thống, tự cấp cho mình các đặc quyền mở rộng để truy cập dữ liệu riêng tư và vượt qua cơ chế bảo vệ “hộp cát” (sandboxing).

Phạm vi ảnh hưởng và dấu vết của nhóm gián điệp chuyên nghiệp

Các nhà điều hành Landfall có thể kéo thông tin mở rộng từ điện thoại, bao gồm các định danh thiết bị, các ứng dụng đã cài đặt, danh bạ, thư mục tệp và dữ liệu trình duyệt. Phần mềm gián điệp thậm chí có thể kích hoạt micro và camera từ xa, biến điện thoại trở thành công cụ theo dõi hai chiều.

Theo dữ liệu pháp y và các đệ trình VirusTotal được Unit 42 xem xét, chiến dịch này đã ảnh hưởng đến các mẫu Galaxy từ S22 đến S24, cũng như các mẫu điện thoại gập như Z Flip 4 và Z Fold 4. Các nhà nghiên cứu tìm thấy dấu vết nhiễm trùng tập trung ở Iraq, Iran, Thổ Nhĩ Kỳ và Morocco, cho thấy đây là những mục tiêu được chọn lọc cẩn thận chứ không phải là chiến dịch phát tán hàng loạt.

Unit 42 cho biết chiến dịch có thể bắt đầu sau khi các nhà nghiên cứu điều tra các lỗ hổng zero-day riêng biệt trong Apple iOS và WhatsApp nhận thấy một mô hình tấn công dựa trên hình ảnh. Trong khi phân tích các tạo tác tương tự trên VirusTotal, họ đã phát hiện ra một cụm hình ảnh bị hỏng, điều cuối cùng dẫn đến việc xác định Landfall.

Mặc dù các nhà điều hành của Landfall vẫn chưa được biết, phân tích của Unit 42 ghi nhận sự trùng lặp trong phong cách viết mã, đặt tên máy chủ và hành vi cơ sở hạ tầng phù hợp với phần mềm gián điệp được phát triển bởi các nhà thầu giám sát chuyên nghiệp như NSO Group và Variston. Các nhà nghiên cứu không trực tiếp quy kết, nhưng lưu ý rằng bằng chứng kỹ thuật chỉ ra đây là một nền tảng gián điệp được thiết kế thương mại chứ không phải là một công cụ tội phạm đơn lẻ. Phần mềm gián điệp bao gồm các biện pháp né tránh phát hiện, cho thấy một nhóm phát triển chuyên nghiệp có quyền truy cập vào các nguồn lực đáng kể.

Samsung đã xác nhận rằng bản cập nhật tháng 4 năm 2025 giúp giảm thiểu lỗ hổng trong các phiên bản Android từ 13 đến 15. Tuy nhiên, vì Landfall có thể sửa đổi các cấu hình cấp hệ thống, việc loại bỏ nó rất khó khăn ngay cả sau khi áp dụng bản vá phần mềm. Người dùng chưa cài đặt bản vá vẫn có nguy cơ bị các cuộc tấn công tương tự nếu các tác nhân tương lai tái sử dụng lỗ hổng hiện đã được công khai tài liệu.